Argomenti di tendenza

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Retrospettiva di 40 anni sulla crittografia a curve ellittiche in corso: 🤓

Hehehe, Neal Koblitz parla di come "l'aspetto di una prova impressiona le persone" e di come "l'approccio delle persone alla matematica sia troppo superficiale"🤘

Neal evidenzia l'aumento dell'antintellettualismo negli Stati Uniti.

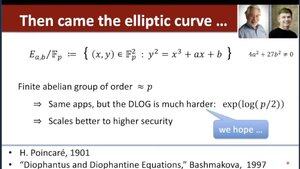

Steven Galbraith: "Fondamentalmente, l'ECC ha resistito tanto quanto avremmo potuto sperare in 40 anni di crittanalisi."

Victor Miller: "Sono soddisfatto che [...], tranne per un ipotetico computer quantistico, ha resistito."

Neal Koblitz afferma grossolanamente che dovremmo essere scettici nell'assumere la difficoltà di problemi che non hanno visto tentativi computazionali pratici per essere risolti.

(In precedenza ha sottolineato che le riduzioni LWE presentano enormi lacune.)

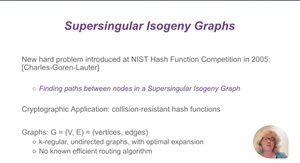

Victor Miller: "Non ci sono molte persone che lavorano sulla crittoanalisi delle isogenie"

Steven Galbraith (ridendo mentre si alza dalla sedia): "Lo sto facendo, lo sto facendo!"

Galbraith: "Consigli per gli studenti?"

Victor Miller: "Devi essere davvero entusiasta di qualcosa. Quindi segui qualcosa che ti parla davvero! [...] Anche se non sembra avere nulla a che fare con nulla. [...] Ne varrà la pena"

Neal Koblitz: "You need some critical thinking ability in going from mathematics to cryptography. The danger is superficiality in the analysis.

The habit of doing that [critical thinking] will prevent you from making serious errors or overlooking others."

Dan Boneh raccomanda questo libro "Diophantus e le equazioni diofantee" di Bashmakova 👇

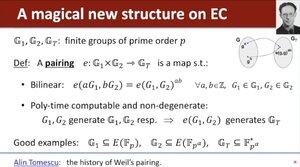

...e Dan menziona il mio riassunto storico sulle coppie:

🫡🥲🥹

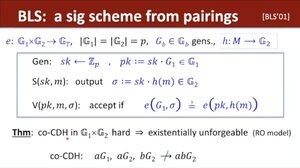

E, naturalmente, il semplice, bello e estremamente versatile schema di firma BLS 👇

(Pubblicità senza vergogna: dovresti (quasi) sempre aggregare le firme BLS t-out-of-n utilizzando l'algoritmo più veloce t\log^2{t}-time: )

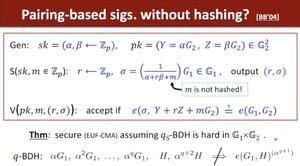

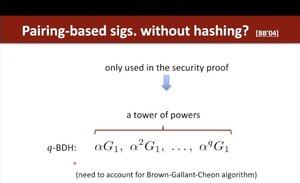

Dan menziona le firme Boneh-Boyen che non richiedono hashing, anche se necessitano di un'assunzione più forte 👇

Dan ci ricorda che le potenze di tau rendono più facile calcolare il logaritmo discreto su tau 👇

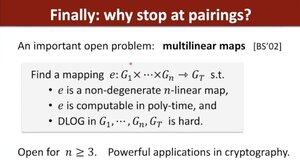

Dan ci chiede di non fermarci e di lavorare sulle mappe multilineari, che ora hanno almeno 23 anni!

"Sono quasi convinto che qualcuno sul pianeta conosca la risposta, e noi non abbiamo ancora trovato quella persona."

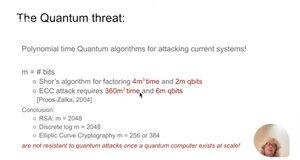

Dan: "Quando parliamo di post-quantum, dobbiamo separarlo in _cifratura_ e _tutto il resto._"

"Per la cifratura, a causa degli attacchi di raccolta ora e decrittazione dopo, è importante che facciamo una transizione rapida."

"Per i meccanismi di integrità, c'è ancora un bel po' di tempo."

Dan ricorda a tutti il grande tesoro disponibile per chiunque costruisca un computer quantistico:

I Bitcoin iniziali di Satoshi (attualmente non spesi)!

"Sono un forte sostenitore dei deployment ibridi [post-quantum]. Abbiamo effettivamente visto un certo numero di candidati NIST [post-quantum], anche alcuni dei finalisti, essere compromessi da un attacco **pre**-quantum."

Dan dice "[Dobbiamo] incoraggiare le persone a studiare la sicurezza post-quantistica dei sistemi [criptografici] post-quantistici" e ci ricorda del recente allerta LWE con un potenziale algoritmo quantistico (che per fortuna si è rivelato errato).

Galbraith confronta i documenti CRYPTO di 8 pagine degli anni '80 con le attuali sottomissioni CRYPTO di 34 pagine.

Dan: "Qualcosa si romperà a un certo punto. La nostra comunità sta crescendo. Più persone fanno ricerca => più documenti => più pressione su comitati, su autori di documenti, su tutti. Io

vedrei questo come un successo della comunità. Lo celebrerei.

Come affrontare questa crescita? Ogni campo di successo ha avuto questa situazione e l'ha affrontata (ad esempio, l'apprendimento automatico). Sono fiducioso che ci faremo fronte."

(Fuori contesto) Dan: "Lavora di più."

Kristin Lauter sulla storia dell'ECC in Microsoft 👇

L'ECC è stata implementata per la prima volta in Windows Vista nel 2005.

Oh, quanto erano belli quei giorni dei primi internet... 🥹🥹

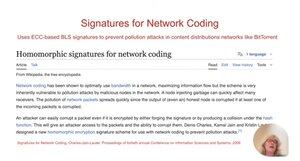

Kristin Lauter: "Le firme BLS possono essere utilizzate per prevenire attacchi di inquinamento nei CDN come BitTorrent" 👇

Kristin Lauter sulla minaccia quantistica 👇

"Con m = 256, hai bisogno di circa 1.500 [qubit logici, ad alta fedeltà] su un computer quantistico."

Kristin Lauter sulla crittografia basata su isogenie, introdotta da Steven Galbraith nel '05 👇

....e questo conclude la retrospettiva (vedi per il programma completo)!

Saluto 🫡 tutti i coraggiosi intelletti che ci hanno portato fin qui, e attendo con impazienza che quelle maledette mappe multilineari siano pronte, così posso costruire i miei SMURFs 😆:

Oh, ma aspetta, mi sono perso il discorso di Victor Miller! 😭

Fammi vedere se riesco a riassumere alcuni punti interessanti anche da lì...

Victor Miller inizia con una bella citazione: "La fortuna favorisce la mente preparata!" 👌👌

La mia interpretazione: Quindi, leggi quanti più documenti sulla crypto e libri di testo di matematica possibile?

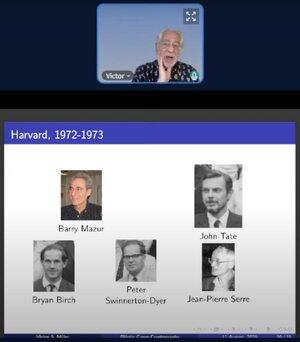

"Ciò che era interessante è che, quando sono arrivato ad Harvard, io, all'epoca, ero l'unico studente laureato lì [...] che avesse davvero una certa facilità con il calcolo."

Non sentirti solo.

Tanti matematici.

Non ho mai capito l'ossessione per evitare la morte, ma se mai ci fosse stata una ragione... è per non perdere i progressi nella matematica!

(E se ci fosse una dimostrazione più semplice del teorema di Fermat?)

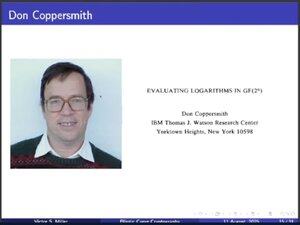

Victor menziona l'algoritmo Coppersmith DL per GF(2^n) e come ha iniziato a pensare a soluzioni alternative...

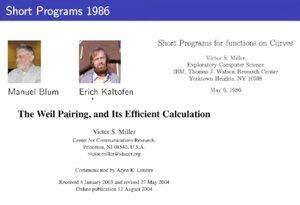

Perché oggi verifichiamo tutti i zkSNARK in 1 millisecondo 👇

A quanto pare, nel 2000, alcune persone pensavano che la crittografia a curva ellittica fosse un meme.

Incoraggiante per le blockchain, dico!

Victor conclude che è sempre utile studiare cose arcane come le curve ellittiche o la teoria dei numeri

Non si sa mai cosa possa rivelarsi pratico o utile un decennio dopo.

Tornando al discorso di Neal Koblitz: è entrato per la prima volta nella crittografia nel 1979 a causa di una curiosità didattica riguardo a RSA!

Voleva motivare meglio il suo corso di teoria dei numeri per i suoi studenti e pensava che RSA fosse un ottimo modo per farlo! 💕

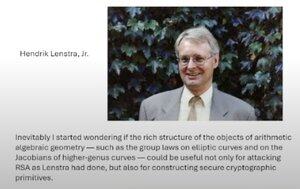

Successivamente, l'algoritmo di fattorizzazione delle curve ellittiche di Lenstra che ha davvero catturato l'attenzione di Koblitz 👇

Quindi, Koblitz ha iniziato a chiedersi: posso usare questi oggetti di geometria algebrica così sofisticati per *costruire* (anziché distruggere) la crittografia?

Koblitz ricorda come fare crypto ai tempi era una sorta di atto ribelle.

E questa vivacità e libertà di spirito si vedevano:

e.g., una "restrizione" alla sessione CRYPTO significava che potevi lanciare solo lattine di birra *vuote* ai relatori 😂😂

Questo, ovviamente, è cambiato.

Ma, come ha detto Dan Boneh in precedenza, questo dovrebbe essere visto come un successo che indica che il nostro campo ha preso il volo!

Va bene, va bene, questo è davvero la fine! 🫡

Guarda le due registrazioni qui:

E il programma completo qui:

1,65K

Principali

Ranking

Preferiti