Temas en tendencia

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

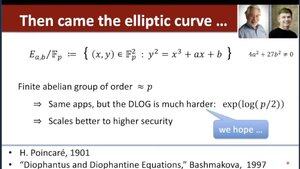

Retrospectiva de 40 años sobre la criptografía de curvas elípticas que está sucediendo ahora: 🤓

Hehehe, Neal Koblitz hablando sobre cómo "la apariencia de una prueba impresiona a la gente" y cómo "el enfoque de la gente hacia las matemáticas es demasiado superficial"🤘

Neal destaca el aumento del anti-intelectualismo en los EE. UU.

Steven Galbraith: "Básicamente, ECC se ha mantenido tanto como podríamos haber esperado en 40 años de criptoanálisis."

Victor Miller: "Estoy complacido de que [...], excepto por una computadora cuántica hipotética, se ha mantenido."

Neal Koblitz dice aproximadamente que deberíamos ser escépticos al asumir la dificultad de problemas que no han sido objeto de intentos computacionales prácticos para romperlos.

(Anteriormente, señaló que las reducciones de LWE tienen enormes brechas.)

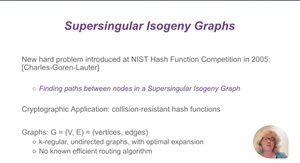

Victor Miller: "No hay muchas personas trabajando en la criptoanálisis de isogenias"

Steven Galbraith (riendo al levantarse de su silla): "¡Yo sí, yo sí!"

Galbraith: "¿Consejos para los estudiantes?"

Victor Miller: "Tienes que estar realmente entusiasmado con algo. ¡Así que elige algo que realmente te hable! [...] Incluso si no parece que tenga que ver con nada. [...] Va a dar sus frutos"

Neal Koblitz: "Necesitas cierta capacidad de pensamiento crítico para pasar de las matemáticas a la criptografía. El peligro es la superficialidad en el análisis.

El hábito de hacer eso [pensamiento crítico] te evitará cometer errores graves o pasar por alto otros."

Dan Boneh recomienda este libro "Diophantus y Ecuaciones Diofantinas" de Bashmakova 👇

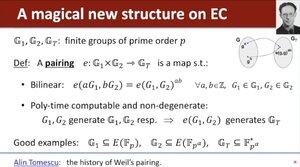

...y Dan menciona mi resumen histórico sobre emparejamientos:

🫡🥲🥹

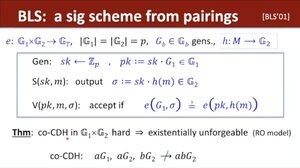

Y, naturalmente, el esquema de firma BLS simple, hermoso y extremadamente versátil 👇

(Publicidad descarada: Deberías (casi) siempre agregar firmas BLS t-de-n utilizando el algoritmo más rápido de tiempo t\log^2{t}: )

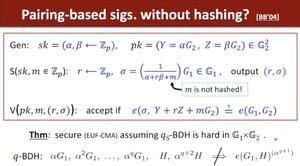

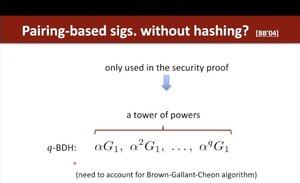

Dan menciona las firmas de Boneh-Boyen que no requieren hashing, aunque necesitan una suposición más fuerte 👇

Dan nos recuerda que los poderes de tau facilitan el cálculo del logaritmo discreto en tau 👇

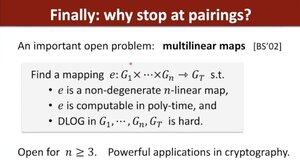

Dan nos pide a todos que no nos detengamos y trabajemos en mapas multilineales, ¡que ahora tienen al menos 23 años!

"Casi estoy convencido de que alguien en el planeta sabe la respuesta, y aún no hemos encontrado a esa persona."

Dan: "Cuando hablamos de post-cuántico, tenemos que separarlo en _encriptación_ y _todo lo demás._"

"Para la encriptación, debido a los ataques de cosecha-ahora-y-desencriptar-después, es importante que hagamos la transición rápidamente."

"Para los mecanismos de integridad, todavía hay bastante tiempo."

Dan recuerda a todos sobre el enorme bote de miel disponible para cualquiera que construya una computadora cuántica:

¡Los Bitcoins iniciales de Satoshi (actualmente no gastados)!

"Soy un firme defensor de los despliegues híbridos [post-cuánticos]. De hecho, hemos visto varios candidatos de NIST [post-cuánticos], incluso algunos de los finalistas, ser vulnerados con un ataque **pre**-cuántico."

Dan dice "[Necesitamos] alentar a las personas a estudiar la seguridad post-cuántica de los sistemas [criptográficos] post-cuánticos" y nos recuerda el reciente susto de LWE con un posible algoritmo cuántico (que afortunadamente resultó ser incorrecto).

Galbraith compara los documentos de CRYPTO de 8 páginas de los años 80 con las presentaciones de CRYPTO de 34 páginas de hoy.

Dan: "Algo va a romperse en algún momento. Nuestra comunidad está creciendo. Más personas haciendo investigación => más documentos => más presión sobre los comités, sobre los autores de documentos, sobre todos. Yo

vería esto como un éxito de la comunidad. Celebraría eso.

¿Cómo lidiar con este crecimiento? Cada campo exitoso lo ha tenido y lo ha manejado (por ejemplo, el aprendizaje automático). Estoy seguro de que lo manejaremos."

(Fuera de contexto) Dan: "Trabaja más duro."

Kristin Lauter sobre la historia de ECC en Microsoft 👇

ECC se implementó por primera vez en Windows Vista en 2005.

Oh, qué grandes eran esos días de la primera internet... 🥹🥹

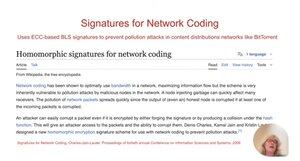

Kristin Lauter: "Las firmas BLS se pueden usar para prevenir ataques de contaminación en CDNs como BitTorrent" 👇

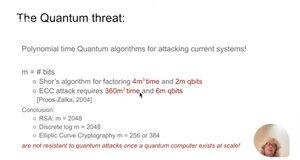

Kristin Lauter sobre la amenaza cuántica 👇

"Con m = 256, necesitas aproximadamente 1,500 [lógicos, de alta fidelidad] qubits en una computadora cuántica."

Kristin Lauter sobre la criptografía basada en isogenias, introducida por Steven Galbraith en '05 👇

....aaaand eso concluye la retrospectiva (ver para el programa completo)!

Saludo 🫡 a todos los valientes intelectos que nos han traído hasta aquí, y espero con ansias que esos malditos mapas multilineales estén listos, para poder construir mis SMURFs 😆:

Oh, pero espera, ¡me perdí la charla de Victor Miller! 😭

Déjame ver si puedo resumir algunas joyas de allí también...

Victor Miller comienza con una bonita cita: "¡La fortuna favorece a la mente preparada!" 👌👌

Mi interpretación: ¿Entonces, lee tantos documentos de criptomonedas y libros de matemáticas como puedas?

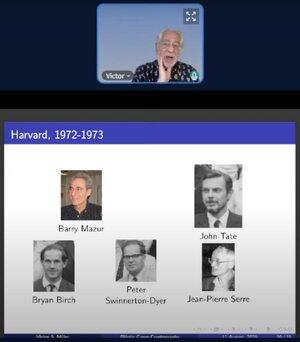

"Lo interesante es que, cuando llegué a Harvard, en ese momento era el único estudiante de posgrado allí [...] que realmente tenía alguna habilidad con la computación."

No te sientas solo.

Tantos matemáticos.

Nunca entendí la obsesión por evitar la muerte, pero si alguna vez hubo una razón... ¡es para no perder el progreso en matemáticas!

(¿Qué pasaría si hubiera una prueba más simple del último teorema de Fermat?)

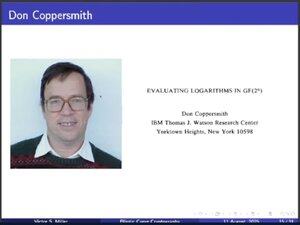

Victor menciona el algoritmo Coppersmith DL para GF(2^n) y cómo comenzó a pensar en soluciones alternativas...

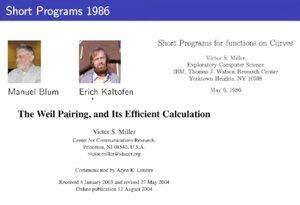

Por qué todos estamos verificando zkSNARKs en 1 milisegundo estos días 👇

Aparentemente, en 2000, algunas personas pensaron que la criptografía de curva elíptica era un meme.

¡Alentador para las blockchains, digo!

Víctor concluye que siempre es bueno estudiar cosas arcanas como las curvas elípticas o la teoría de números

Nunca sabes qué va a ser realmente práctico o útil una década después.

Volviendo a la charla de Neal Koblitz: ¡él se interesó en la criptografía en 1979 debido a una curiosidad docente sobre RSA!

¡Quería motivar mejor su curso de teoría de números para sus estudiantes y pensó que RSA era una excelente manera de hacerlo! 💕

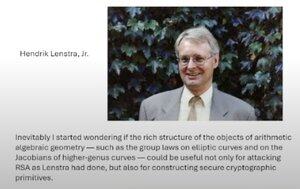

Más tarde, el algoritmo de factorización de curvas elípticas de Lenstra que realmente llamó la atención de Koblitz 👇

Entonces, Koblitz comenzó a preguntarse: ¿puedo usar estos objetos de geometría algebraica tan elegantes para *construir* (en lugar de destruir) criptografía?

Koblitz recuerda cómo hacer cripto en aquel entonces era una especie de acto rebelde.

Y esta vitalidad y espíritu libre se mostraron:

por ejemplo, una "restricción" en la sesión de CRYPTO significaba que solo podías lanzar latas de cerveza *vacías* a los oradores 😂😂

Esto, por supuesto, ha cambiado.

Pero, como lo expresó Dan Boneh anteriormente, ¡esto debe verse como un éxito que indica que nuestro campo ha despegado!

¡Está bien, está bien, esto es realmente el final! 🫡

Ve las dos grabaciones aquí:

Y el programa completo aquí:

1.27K

Populares

Ranking

Favoritas