Chủ đề thịnh hành

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

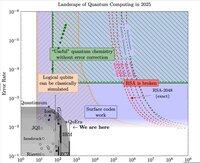

Có lẽ khảo sát tốt nhất về tiến bộ của điện toán lượng tử đã được cập nhật gần đây, lần này để tính đến bài báo mới nhất của @CraigGidney, trong đó dòng kết luận trong bài báo viết:

"Tôi thích an ninh không phụ thuộc vào việc tiến bộ chậm".

Thật mỉa mai khi đây là một niềm tin gây tranh cãi.

18:20 7 thg 8

Sam Jaques @sejaques đã cập nhật bức tranh tổng thể về lượng tử xuất sắc của mình. Bây giờ bạn có thể nhanh chóng di chuyển giữa các năm và xem sự tiến bộ. Điều này thực sự cho thấy sự cải tiến thuật toán của @CraigGidney năm nay quan trọng như thế nào: di chuyển các cột mốc mục tiêu màu đỏ gần hơn rất nhiều!

Kết luận đầy đủ để tôi không trích dẫn ra khỏi ngữ cảnh:

Trong bài báo này, tôi đã giảm số lượng qubit dự kiến cần thiết để phá vỡ RSA2048 từ 20 triệu xuống còn 1 triệu. Tôi đã làm điều này bằng cách kết hợp và tinh giản các kết quả từ [CFS24], [Gid+25], và [GSJ24].

Hy vọng của tôi là điều này cung cấp một dấu hiệu cho trạng thái hiện tại của nghệ thuật trong việc phân tích số lượng lượng tử,

và thông báo về tốc độ mà các hệ thống mã hóa an toàn với lượng tử nên được triển khai.

Mà không thay đổi các giả định vật lý được đưa ra trong bài báo này, tôi không thấy cách nào để giảm số lượng qubit thêm một bậc nữa. Tôi không thể tuyên bố một cách hợp lý rằng một số nguyên RSA 2048 bit có thể được phân tích với một trăm nghìn qubit ồn ào. Nhưng có một câu nói trong mật mã học: "các cuộc tấn công luôn trở nên tốt hơn" [Sch09]. Trong thập kỷ qua, điều đó đã đúng với việc phân tích số lượng lượng tử. Nhìn về phía trước, tôi đồng ý với bản nháp công khai ban đầu của báo cáo nội bộ NIST về việc chuyển đổi sang các tiêu chuẩn mã hóa sau lượng tử [Moo+24]: các hệ thống dễ bị tổn thương nên bị ngừng sử dụng sau năm 2030 và không được phép sau năm 2035. Không phải vì tôi mong đợi các máy tính lượng tử đủ lớn sẽ tồn tại vào năm 2030, mà vì tôi thích an ninh không phụ thuộc vào sự tiến bộ chậm.

@CraigGidney @lopp Tôi nghĩ bạn đã bày tỏ sự quan tâm đến mảnh đất này trước đây:

829

Hàng đầu

Thứ hạng

Yêu thích