Popularne tematy

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Prawdopodobnie najlepsza ankieta dotycząca postępów w obliczeniach kwantowych została niedawno zaktualizowana, tym razem aby uwzględnić najnowszy artykuł @CraigGidney, którego końcowa linia w artykule brzmi:

"Wolę, aby bezpieczeństwo nie było uzależnione od tego, że postęp jest wolny"

Ironia, że to kontrowersyjna opinia.

7 sie, 18:20

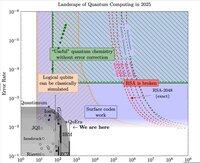

Sam Jaques @sejaques zaktualizował swój doskonały krajobraz kwantowy. Teraz możesz szybko przemieszczać się między latami i zobaczyć postępy. To naprawdę pokazuje, jak wielką sprawą jest w tym roku poprawa algorytmu @CraigGidney: przesunięcie czerwonej linii celów znacznie bliżej!

Pełne podsumowanie, aby nie cytować w oderwaniu od kontekstu:

W tym artykule zmniejszyłem oczekiwaną liczbę kubitów potrzebnych do złamania RSA2048 z 20 milionów do 1 miliona. Udało mi się to osiągnąć, łącząc i usprawniając wyniki z [CFS24], [Gid+25] i [GSJ24].

Mam nadzieję, że to stanowi drogowskaz dla obecnego stanu sztuki w zakresie kwantowego faktoryzowania oraz informuje, jak szybko powinny być wdrażane kryptosystemy odporne na kwanty. Nie zmieniając fizycznych założeń przedstawionych w tym artykule, nie widzę sposobu na zmniejszenie liczby kubitów o jeszcze jeden rząd wielkości. Nie mogę wiarygodnie twierdzić, że 2048-bitowa liczba RSA mogłaby być sfaktoryzowana przy użyciu stu tysięcy hałaśliwych kubitów. Ale w kryptografii jest powiedzenie: "atak zawsze staje się lepszy" [Sch09]. W ciągu ostatniej dekady to się sprawdziło w przypadku kwantowego faktoryzowania. Patrząc w przyszłość, zgadzam się z początkowym publicznym projektem wewnętrznego raportu NIST na temat przejścia do standardów kryptografii post-kwantowej [Moo+24]: podatne systemy powinny być wycofane po 2030 roku i zabronione po 2035 roku. Nie dlatego, że spodziewam się, iż wystarczająco duże komputery kwantowe będą istniały do 2030 roku, ale dlatego, że wolę, aby bezpieczeństwo nie było uzależnione od wolnego postępu.

@CraigGidney @lopp Myślę, że wcześniej wyraziłeś zainteresowanie tą działką:

817

Najlepsze

Ranking

Ulubione