Rubriques tendance

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

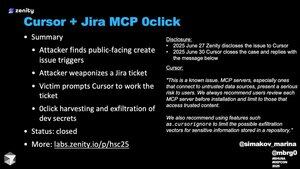

Apparemment, la position officielle de @cursor_ai sur MCP est : "Les serveurs MCP, en particulier ceux qui se connectent à des sources de données non fiables, présentent un risque sérieux pour les utilisateurs. Nous recommandons toujours aux utilisateurs de passer en revue chaque serveur MCP avant l'installation et de se limiter à ceux qui accèdent à du contenu de confiance."

Ceci était en réponse à une attaque classique en trifecta létale - ici, un attaquant a déposé un problème Jira (via un ticket de support) qui a conduit Cursor à voler des secrets de développeur à partir des variables d'environnement et à les soumettre à un serveur de l'attaquant.

La seule solution que je connaisse à la trifecta létale est de couper l'une des trois jambes - lorsque Cursor dit "limiter à ceux qui accèdent à du contenu de confiance", ils recommandent d'éviter l'exposition à des données non fiables qui pourraient contenir des instructions malveillantes, ce qui est souvent très difficile à faire.

Correction à ce fil : j'ai dit que les secrets des développeurs avaient été volés à partir des variables d'environnement, mais en réalité, il semble qu'ils aient volé un jeton JWT qui était codé en dur dans le code source. Plus de mes notes ici :

50,36K

Meilleurs

Classement

Favoris